情報漏えい事故の損害を最小限に抑えるために

情報漏えい事故調査の"実際"と担当者がすべきこと

目次

■ 6つの調査手法、それぞれの特長・得られる情報・注意点

それでは次に、調査では実際にどのようなことが行われているのか、

調査種類毎にどのような情報が得られるのかをご紹介します。

端末調査 ―――――――――――――――――――――――――――――――

- ディスク調査▼

-

-

得られる情報

・端末パソコンの使用履歴 ・送受信したメール

・消去済みファイルの実体、または破片 ・プログラムの実行履歴

・ファイルの作成、削除日時 ・外部デバイスの接続履歴

・Web 閲覧ソフトの履歴 など -

調査概要

漏えいを起こした端末パソコンのディスクの調査です。

ディスク調査では原本を保存するため、まずディスクの複製を行います。

そして、その複製に対して専用のツールを使用し、削除されたファイルの復元や基本ソフトウェアが管理している

情報の解析など、専門性の高い調査により、漏えいに関わる痕跡を発見します。

端末パソコンの基本ソフトウェアとディスクの種類によって調査可能な情報に違いが出てくる事や、特殊なファイル

にある一般的には判読できない痕跡が存在するため、調査員にはそれらの仕組みや挙動に対する深い知識が必要です。 -

調査の注意点とシステム担当者が事前にすべきこと

ディスクに残された情報はパソコンの使用にともなって少しずつ消えてしまいます。

ですので、漏えいが起こってから発覚するまでの時間が長ければ長いほど、得られる情報は少なくなります。

また、不正プログラムが発見されたからといって不用意にアンチウイルスソフトウエアによる検査を行うと、情報の

上書きや不正プログラムの実体の削除が発生し、得られる情報の減少や後述の不正プログラム( ウイルス) 解析が

難しくなる恐れがあります。

内部不正による漏えいでは、不正行為隠ぺいのために、ディスク内の痕跡を意図的に消す手法の使用、Web 閲覧

ソフトの秘匿機能の使用などにより調査が難しくなる場合もあります。

システム担当者が事前にすべき事は特にありませんが、ストレージが大きいと調査のコストも大きくなりますので、

ユーザの使用する端末パソコンにはあまり大きなストレージを搭載しないほうがいいかもしれません。

-

- 資産管理履歴調査▼

-

-

得られる情報

・端末パソコンの使用履歴 ・ファイルの作成、変更、消去履歴

・プログラムの実行履歴 ・外部デバイスの接続履歴

・Web閲覧ソフトの閲覧履歴 など

(※使用する資産管理ツールによって得られる情報は変わります。) -

調査概要

漏えいを起こした端末パソコンのディスクの調査です。

資産管理系のツールとは本来、ソフトウェアの資産管理を行うため、端末パソコンにあらかじめ仕掛けて、

ソフトウェアの利用状況を記録するツールです。

しかし、昨今の情報漏えい関連事案に対応するため、ソフトウェアの実行状況以外についても記録をとることが

できる製品が増えてきました。

このような資産管理系のツールが導入されていれば、一部の情報についてはディスク調査よりも確実に取得でき

ます。 -

調査の注意点とシステム担当者が事前にすべきこと

当然のことですが、漏えいが起こる前に資産管理系のツールを導入しておく必要があります。

資産管理系のツールは製品ごとに取得できる情報に違いがあるため、導入前に「何が取得できるか」を確認してくだ

さい。

-

- 不正プログラム解析▼

-

-

得られる情報

・不正プログラムの機能 ・不正プログラムの作成するファイル名

・遠隔指令サーバのアドレス ・遠隔指令サーバとの通信方式

・漏えいデータの送り先 ・漏えいデータの暗号化方式、および鍵 など -

調査概要

不正プログラム(ウィルス)により起こった漏えいの場合、「その不正プログラムは何ができるのか」を

知ることが重要となります。その挙動を調べるのが不正プログラム解析です。

不正プログラムの実体はディスク調査や後述する通信内容の調査を行うことで入手します。

不正プログラム解析には実際に動作をさせて解析する『動的解析』と、実行プログラムを読んで解析する

『静的解析』という二つの手法があります。 -

調査の注意点とシステム担当者が事前にすべきこと

攻撃による情報漏えいの場合、殆どの事例で複数の不正プログラムが組み合わせて使われているため、

全体像をつかむには、それぞれのプログラムを解析する必要があります。

また、プログラムの実体が暗号化されていたり、複数のファイルに分割されていたりして解析が困難な可能性や、

使用済みのツールが既に消去されており、プログラム自体が入手できない可能性があります。

システム担当者が事前にすべき事は特にありませんが、不正プログラムを入手できないことには調査自体を行う

ことができません。【ディスク調査】【メモリ調査】【通信内容の調査】の項もご覧いただき、不正プログラムをどのようにして確保するかをご確認ください。

-

- メモリ調査▼

-

-

得られる情報

・不正プログラムの実体 ・不正プログラムが開いているファイルや設定領域

・不正プログラムが使用する通信ポート など -

調査概要

不正プログラムによっては実体としてのファイルを持たず、他の実行中のプログラムに寄生して動作するものが

あります。その場合、端末パソコンのメモリ内を調査することで、活動中の不正プログラムを捕捉できます。

但し、今まさに活動している状態でなければ調査ができませんので、調査可能な条件は厳しくなります。 -

調査の注意点とシステム担当者が事前にすべきこと

パソコンのメモリは電源を落とすと消えてしまうため、メモリ調査を行う場合は電源を落とす前にそのパソコンの

メモリの状態を取得する必要があります。

その為、不正プログラムへの感染が疑われた場合でも、自分で何とかしようとして端末パソコンの「再起動」や

「終了」を試さないように、端末パソコンの使用者に対して注意喚起を行っておく必要があります。

-

ネットワーク調査 ―――――――――――――――――――――――――――

- サーバ履歴調査▼

-

-

得られる情報

・不正プログラムの実体 ・不正プログラムが開いているファイルや設定領域

・不正プログラムが使用する通信ポート など -

調査概要

ネットワーク内にあるファイルサーバ、認証サーバ、代理サーバ等の各種サーバや、経路交換機等の

通信機器が残す履歴を調査します。

例えば、ある利用者の活動記録ならば認証サーバの入退履歴やファイルサーバへの接続履歴などを調査することに

なります。時系列と通信先を他の履歴や情報と付き合わせる事により、単独の調査では見えなかった事象を浮き彫り

にできる可能性が高まります。 -

調査の注意点とシステム担当者が事前にすべきこと

履歴を保存しておく期間は機器によってまちまちの為、何の履歴がどの程度残るのか確認しておかないと、

いざという時に「既に残っていなかった」ということになりかねません。

また、履歴は漏えい調査を行うためだけに記録されるわけではないため、必要な情報が残っていない場合も

あります。履歴を利用した調査を有効に行うためには、何をどれだけ残すのかを意識して事前に準備することが

必要です。

-

- 通信内容の調査▼

-

-

得られる情報

・外部へ転送または外部から取得されたファイルの実体 ・送受信したメール

・Webの閲覧履歴とその通信内容 ・遠隔操作ウィルスの制御サーバとの通信内容

・ネットワークの全ての交信記録 など -

調査概要

専用の機器を設置し、ネットワークの通信をパケットと呼ばれる最小単位で記録、漏えいが発生したときに

過去に遡って通信内容の調査を行うのが通信内容の調査です。

サーバの履歴などとは違い、通信の全てを記録しておくため、理論上はネットワーク上を通ったものは

全て確認が可能です。

そのため、漏えい後に既に消去済みのファイルの実体や不正プログラムの実体、端末には記録されない遠隔操作

ウィルスの制御サーバとの通信内容等、他の調査では得ることのできない情報も取得できる可能性があります。

(但し、通信自体が暗号化されているものに関してはその鍵を別途手に入れないかぎり「内容のわからない

暗号化されたデータ」としてしか確認できません)

また、パケット取得対象のネットワークからは記録の操作ができないためデータの消去や改ざんにも強いという

特徴があります。 -

調査の注意点とシステム担当者が事前にすべきこと

資産管理ツールの場合と同様、漏えいが起こる前に専用機器を導入しておく必要があります。

また、ネットワークの通信そのものを記録するため、記録するデータ量も大きくなります。

専用機器の導入を検討するにあたっては、現在社内のネットワークの構成と、どの程度の通信量があるのかを

確認する必要があります。

-

■ まとめ

- ① 「情報漏えいは起きるもの」として対策を行う事が必要

- ② 情報漏えいによる損害を最小限に抑えるには、

『早く、適切に(過不足なく)事態を収拾すること』が重要 - ③ 情報漏えいが発生した際は、

まず「どのような経路(原因)で」「どのような情報が漏れたのか」を

情報漏えいの全容を正確に把握するための調査を実施する必要がある - ④ 前準備無しで「漏えい調査」を実施しても、攻撃者によって意図的に痕跡が消去されている・

時間経過で履歴が消えてしまっている等、情報漏えいの証拠となるデータが発見できない

又は不確定な情報が錯綜する恐れがある - ⑤ 上記のような事態にならない為に、「漏えい調査」時に確実性の高い証拠を確保するには、

予め社内通信の利用履歴や、業務端末の使用履歴等を記録しておく必要がある

※ 前述の「資産管理履歴調査」・「通信内容の調査」の2つの調査が該当

■「漏えい事故調査」に役立つ対策製品のご紹介

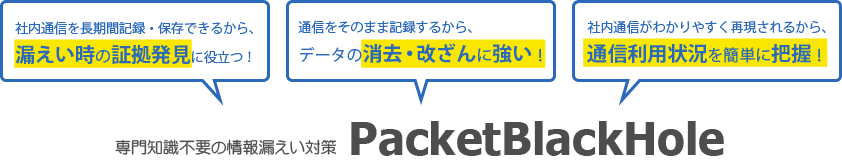

「通信内容の調査」にご活用いただける 情報漏えい対策製品PacketBlackHole は、

社内のネットワーク通信内容(パケット)を記録し、万一の情報漏えい発生時に、

従業員が、社内通信を利用して「いつ」「誰が」「何をしていたか」を過去に遡り確認できる製品です。

■「情報漏えい調査」を行うなら

もし情報漏えい事故がおきてしまったら、まずは当社にご相談ください。

フォレンジック調査サービスにて「情報漏えい調査」が可能です。

相談は無料ですので、まずはお気軽にご相談ください。

<前ページ 1 2